PfSense IPSEC

Configurazione di un IPSEC

Scenario:

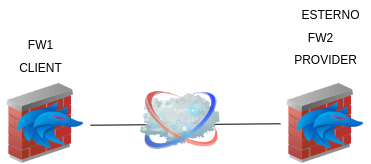

Ipotizziamo di avere un firewall di cui possediamo il controllo (FW1) e un firewall esterno (FW2) a cui ci dobbiamo connettere via IPSEC. Questo scenario può avvenire quando un cliente, facente parte di un gruppo di aziende, deve connettersi alla “casa madre” in modo sicuro. Per fare questo normalmente il gruppo si appoggià ad aziende specializzate per la connettività sicura la quale fornisce tutti i parametri per effettuare la connessione. Alcuni scelgono IPSEC altri OpenVPN , oppure altre soluzioni di VPN proprietarie. Nel nostro caso IPSEC.

(fig.1)

(fig.1)

Parametri IPSEC forniti dal provider

I parametri IPSEC di dividono in phase1 e phase2:

- PHASE1:

- IKE Negotiation Mode : main

- Authentication Method: PSK (Pre-shared Key)

- Encryption: AES-256

- Hash: SHA-256

- Diffie-Hellman: Group 14

- SA Lifetime: 28800 secondi

- IKE version: 2

- PreSharedKey Value: “Questa è un segreto”

- PHASE2:

- Security Protocol: IPSEC

- Encapsulation (ESP/AH): ESP

- ESP Encryption: AES-256

- Authentication SHA-256

- SA Lifetime: 28800 secondi

- Forward Secrecy: Group 14

- IP Firewall Pubblici:

- Erogatore del servizio IPSEC (il provider): 10.1.1.1

- Sito remoto IPSEC (client) : 20.2.2.2

- Networks che devono essere visibili nel tunnel:

- lato provider:

- 192.168.100.0/24

- 192.168.200.0/24

- lato client:

- 192.168.50.0/24

- 192.168.60.0/24

- lato provider:

Configurazione firewall lato CLIENT

- Login nella dashboard

- Menu VPN

- Tab “Tunnels” e premere “Add P1” (phase 1)

- Inseririsci i parametri della sezione “IKE Endpoint Configuration”:

- versione = IKEv1 (maggiore compatibilità anche con altri brand) oppure mettere AUTO

- Protocol = IPv4

- Interface = WAN (di solito WAN o se avete configurato una interfaccia dedicata per IPSEC)

- Remote Gateway = 10.1.1.1 (IP fornito dal provider del servizio IPSEC)

- Inserisci i parametri Phase 1(Authentication):

- Authentication method = Mutual PSK (passphrase condivisa)

- Negotiation mode: Main

- My identifier: My Ip address

- Peer identifier: Peer IP address

- Pre-shared Key: [password generata dal provider del servizio, oppure scelta di comune accordo]

- Phase 1 Proposal (Algoritmo):

- Encryption Algorithm:

- Algorithm: AES

- Key lenght: 256

- Hash: SHA256

- DH Group: 14

- Encryption Algorithm:

- Expriration and Replacement:

- Life Time: 28800

- il resto dei parametri lasciare il default

- Advance Options:

- Dead Peer Detection: Enable

- Il resto dei parametri lasciare il default

- Inseririsci i parametri della sezione “IKE Endpoint Configuration”:

- Adesso per ogni rete che deve attraversa il tunnel bisogna creare la phase 2

- Premere “Add P2” in corrispondenza della phase 1

- Mode = Tunnel IPv4

- Local Network = Network con valore 192.168.50.0/24

- NAT/BINAT = none

- Remote Network = Network con valore 192.168.100.0/24

- Phase 2 Proposal:

- Protocol = ESP

- Encryption Algo = AES valore 256 bits

- Hash Algo = SHA256

- PFS Key group = 14

- Expiration and Replacement

- Life Time = 28800

- Premere “Add P2” in corrispondenza della phase 1

- Si inseriscono tante phase 2 quante sono le reti che devono passare nel tunnel, nel nostro caso:

- phase 2:

- local network = 192.168.60.0/24

- remote network = 192.168.100.0/24

- phase 2:

- local network = 192.168.50.0/24

- remote network = 192.168.200.0/24

- phase 2:

- local network = 192.168.60.0/24

- remote network = 192.168.200.0/24

- phase 2:

AVVIO SERVIZIO IPSEC

Per avviare il servizio di IPSEC:

- Entrare dal menu principale in STATUS:

- Nel tab Overview si vedranno i servizi IPSEC che possono essere avviati

- Sulla destra ci saranno due pulsanti verdi che permettono:

- Connect P1 and P2 : avvia prima la phase 1 e poi le phase 2

- Connect P1: avvia solo la phase 1

- I log si possono vedere nel solito menu dei log:

- Menu principale -> Status -> System logs -> IPSEC

NOTE

Alcune volte, anche se la connessione può sembrare stabile, appena si genera traffico questo potrebbe avere delle interruzioni random. A questo proposito sarebbe meglio regolare MSS (Maximum Segment Size ) del traffico TCP soprattutto con il SYN bit impostato.

In caso ci sia necessità di modificare MSS :

- System -> Advanced -> Firewall&NAT

- abilitare :

- Enable MSS clamping on VPN traffic

- Maximum MSS = 1350 (oppure scegliere un valore in accordo con il provider del IPSEC)